|

|

|

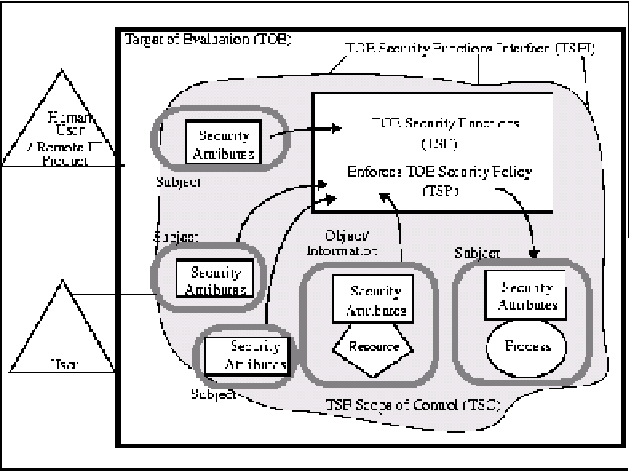

Alcune parti possono non appartenere alla rete locale ma essere esterne per cui abbiamo canali di comunicazione esterni (figura 6.2). La comunicazione con l'esterno pu˛ avvenire in due modi:

I dati gestiti da TOE si dividono in Dati Utente e Dati del TSF. I primi sono informazioni memorizzate nel TOE che possono essere usate dagli utenti in accordo con le TSP. I secondi, sono informazioni usate dal TSF nell'applicare le decisioni prese dalle TSP. Queste informazioni possono essere influenzate dagli utenti se sono permesse dalle TSP. Attributi di sicurezza, dati di autentificazione, password, chiavi sono esempi di TSF Data.

Una valutazione delle vulnerabilitÓ Ŕ un esame sistematico delle tecnologie dell'organizzazione al fine di determinare l'adeguatezza delle misure di sicurezza attuate, identificare mancanze (deficienze) nella sicurezza, fornire dati con i quali predire l'efficacia delle misure di sicurezza proposte e confermare l'adeguatezza delle misure di sicurezza dopo l'implementazione.

Le vulnerabiliÓ sono una debolezza nel sistema d'informazione, sono pratiche e

procedure di sicurezza, controlli amministrativi, controlli interni,

implementazione di tecnologia o disposizione fisica che possono essere

sfruttati per ottenere un accesso non autorizzato all'informazione (bene) o

distruggere il bene. I punti da focalizzare sono:

Con i dati raccolti nella Capitolo 2 e da eventuali PP e ST esistenti si definiscono i seguenti punti: